インフラ技術ブログ:クラウド移行 AWS環境作成編

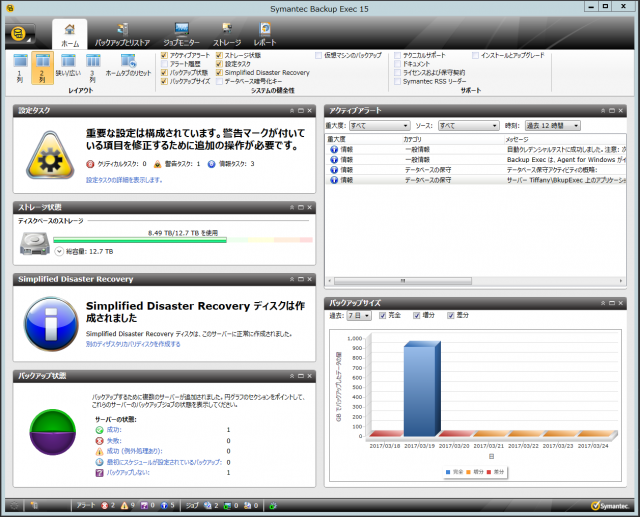

こんにちは! 情報システム部インフラ担当のアンドウです。 前回は、「インフラ技術ブログ:クラウド移行 Azure環境作成編」でクラウド構成についてお伝えしました。

今回は、AWSを使用した、環境の作成と検証を行います。

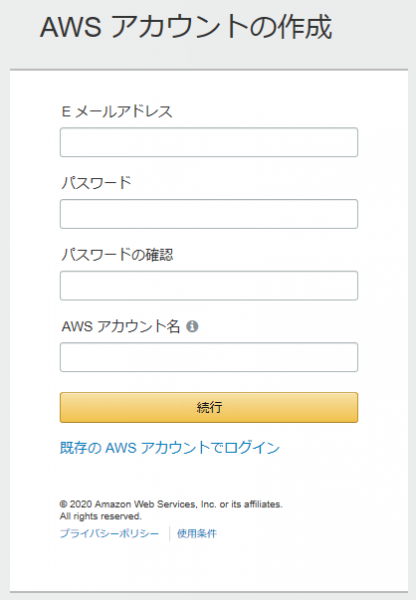

AWSを使用するには、アカウントが必要です。

1.AWS アカウントの作成

AWS アカウントの入力

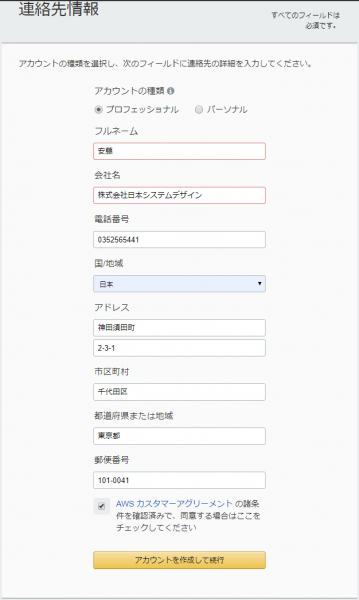

連絡先情報を入力

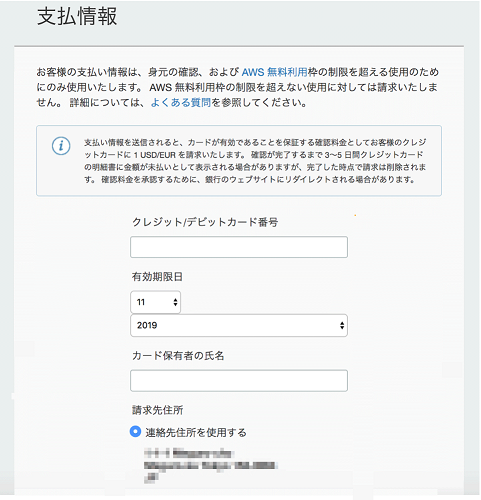

お支払い情報を入力

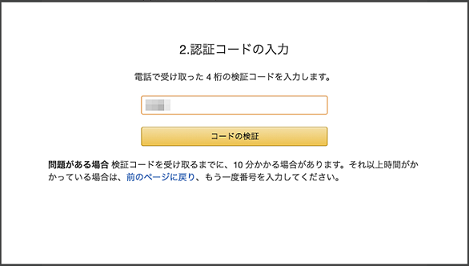

アカウント認証

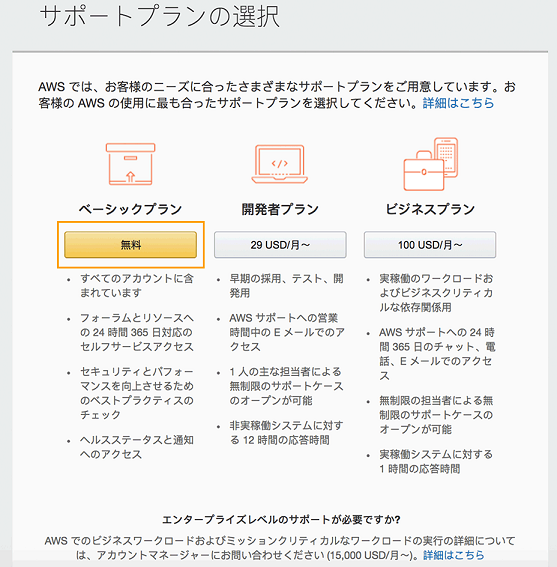

AWS サポートプランの選択

アカウントの作成完了です。

数分ほどで、ご登録メールアドレス宛に確認のための E メールが届きます。

画面右側の「コンソールにサインインする」ボタンをクリックすると、すぐに AWS クラウドを使用開始しできます。

2.VPCの作成

2-1.リージョンの選択

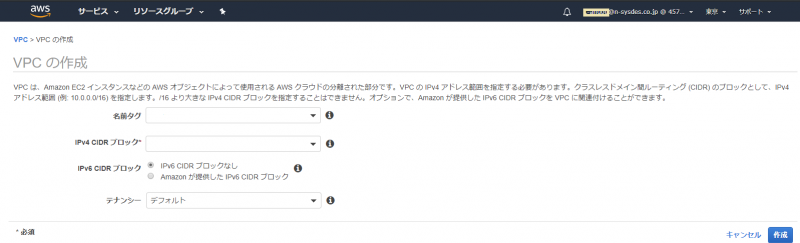

2-2.VPC領域の作成

VPC領域名:test aws

VPCのアドレス範囲:172.31.0.0/16

入力後、「作成」をクリックします。

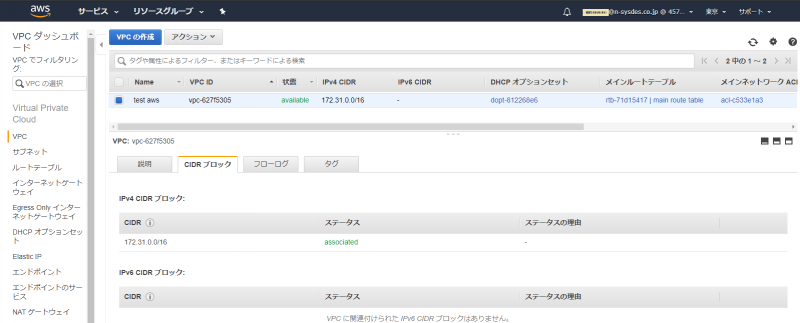

PVCアドレスの確認

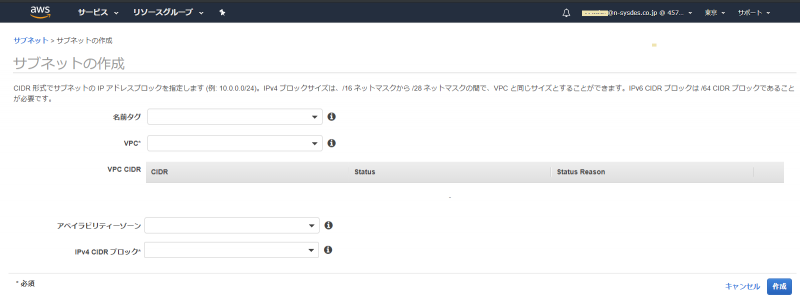

2-3.サブネットの作成

サブネット

public subnet:172.31.0.0/20

private subnet:172.31.16.0/20

gateway subnet:172.31.32.0/20

上記、3個を作成します。

サブネット名: public subnet

VPC領域名:test aws

アベイラリティーゾーン:指定なし

サブネットアドレス範囲:172.31.0.0/16

入力後、「作成」をクリックします。

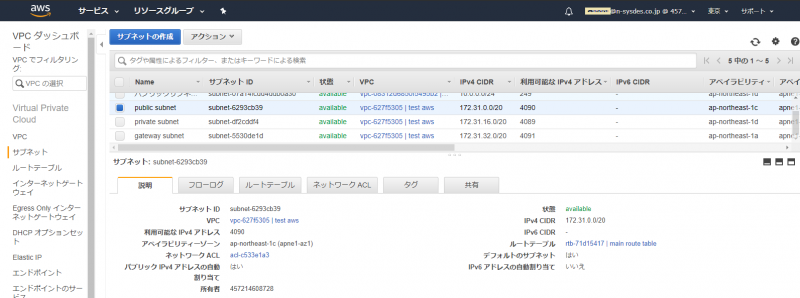

サブネットアドレスの確認

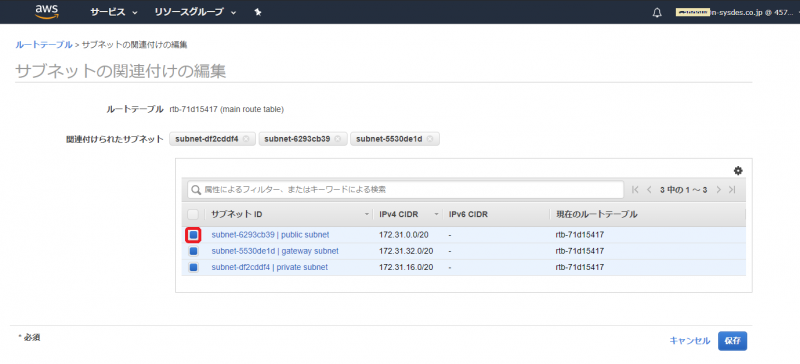

2-4.サブネットをネットワークに接続

ルートテーブルにサブネットを関連付ける

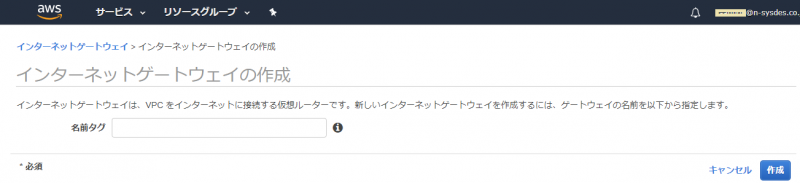

2-5.インターネットゲートウェイの作成

特に名前は付けなくてもよい

作成したインターネットゲートウェイをVPCにアタッチする

2-6.NATゲートウェイの作成

サブネットは、上記で作成したpublic subnetを指定

Elastic IPは、新規作成を指定

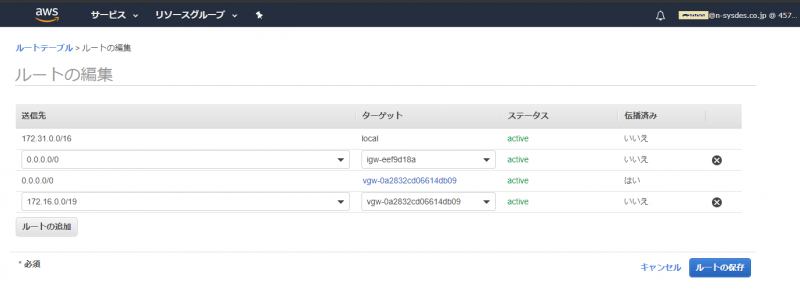

2-7.ルートテーブルの編集

作成した、インターネットゲートウェイをルートテーブルに追加する

2-8.カスタマーゲートウェイの作成

VPN接続先名:NSD

NSDのアドレス:ローカル側のグローバルIPアドレスを指定する

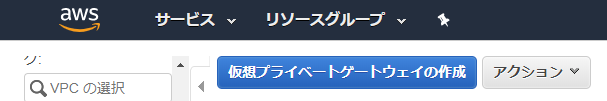

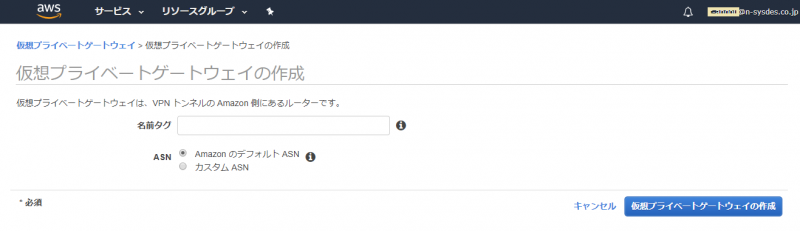

2-9.仮想プライベートゲートウェイの作成

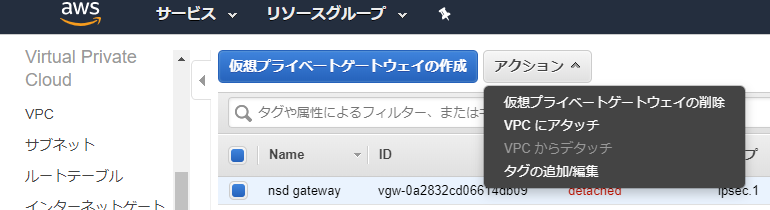

仮想プライベートゲートウェイ名:nsd gateway

作成した仮想プライベートゲートウェイをVPCにアタッチする

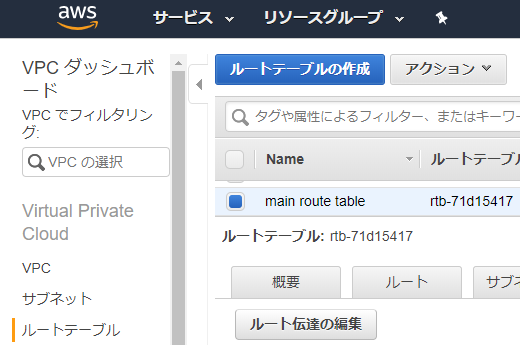

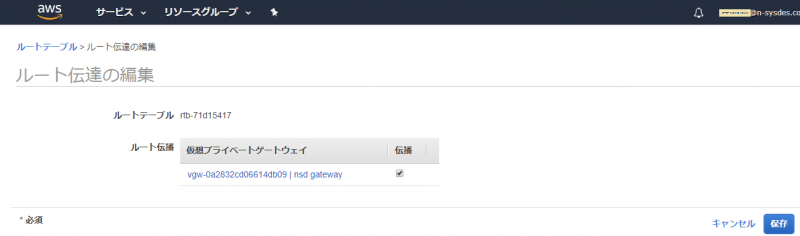

2-10.ルート伝播を有効にする

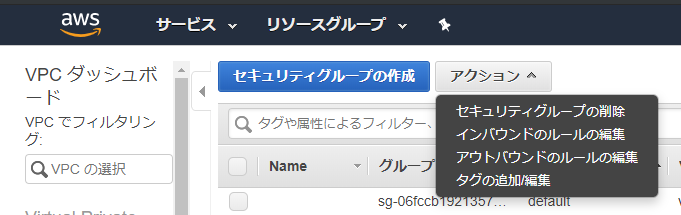

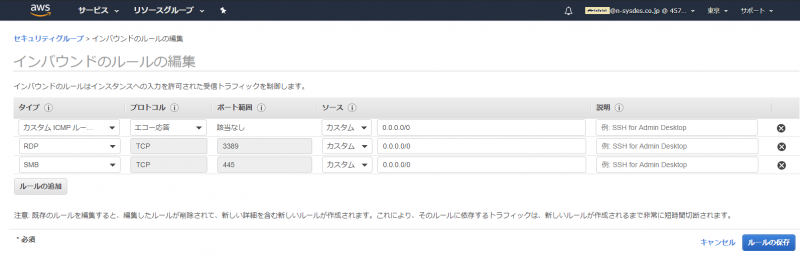

2-11.セキュリティグループの更新

インバウンドルールの編集

必要なルールの追加を行う

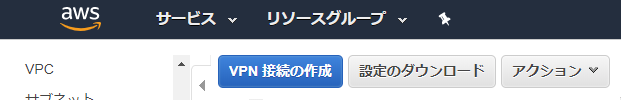

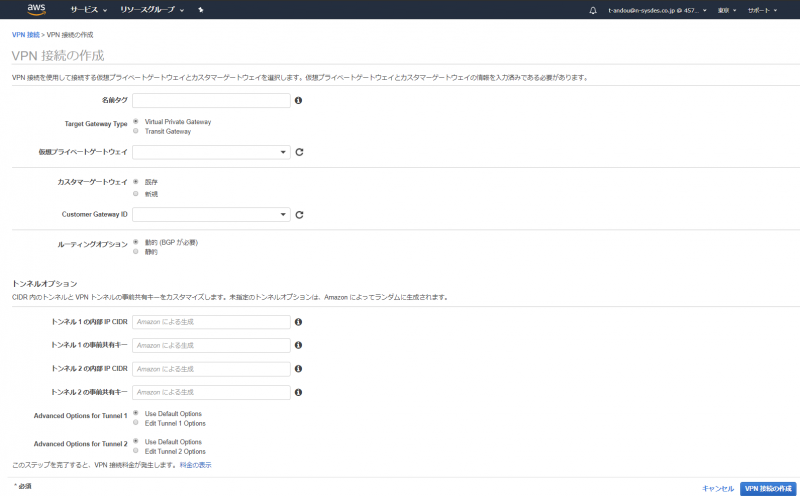

2-12.Site-to-Site VPN 接続の作成

VPN接続名:今回は指定なし

仮想プライベートゲートウェイ名:上記で作成した仮想プライベートゲートウェイ

カスタマーゲートウェイ名:上記で作成したカスタマーゲートウェイ

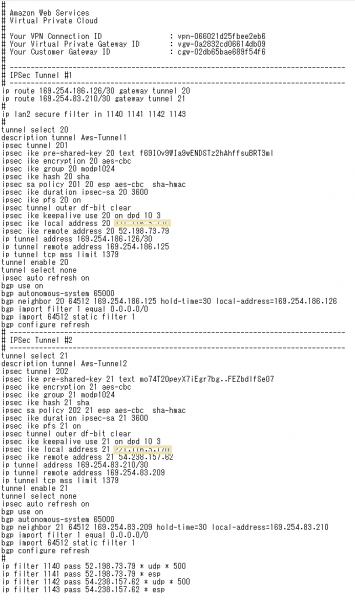

2-13.VPN疎通確認(ヤマハルーター用)

設定のダウンロードを行い、必要な変更を行う

Local Address にオンプレ側のグローバルIPを指定する

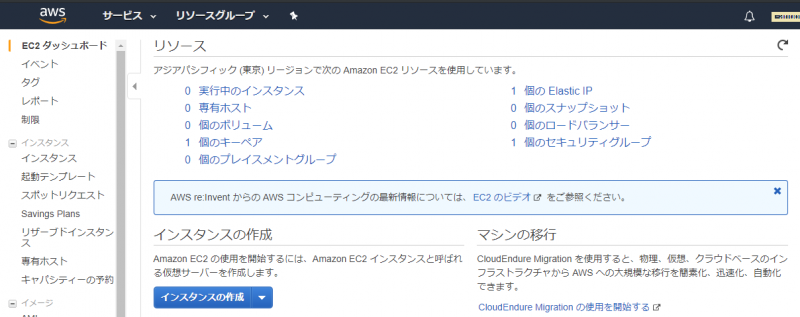

2-14.EC2インスタンス作成

2台のVMを作成します。

違いは、VMサイズとHDDの容量だけです。

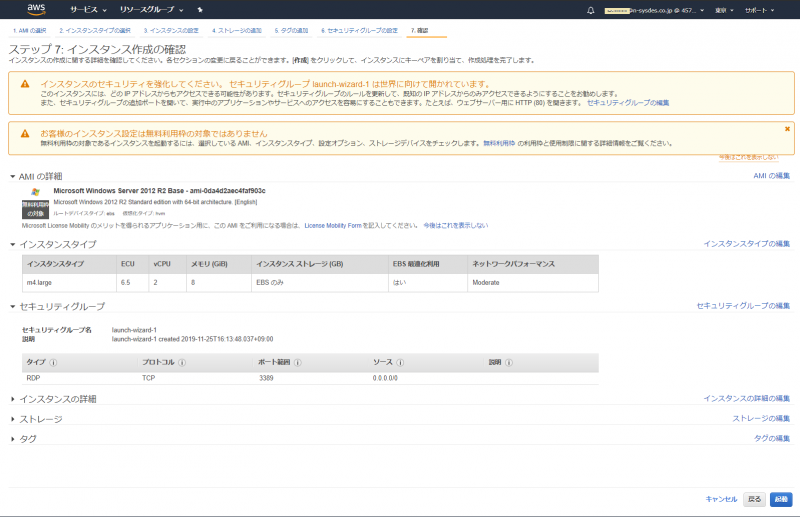

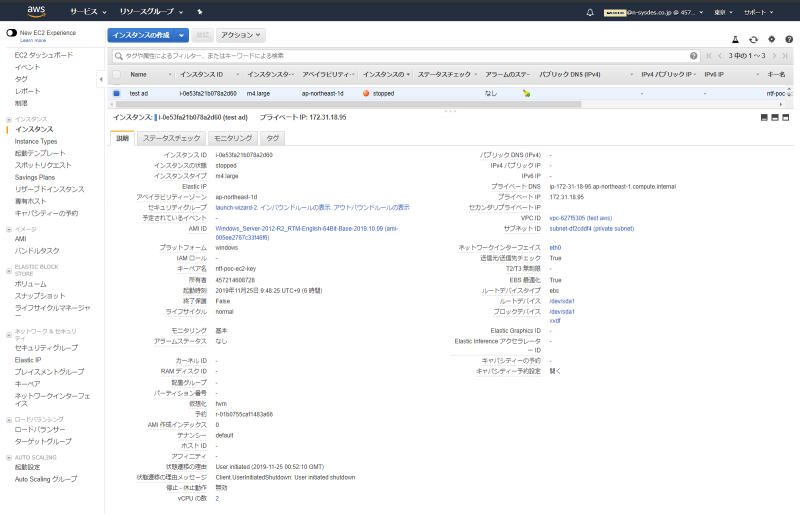

アクティブディレクトリ VM :m4lage OS :Windows 2012 R2 OS HDD:128GB DATA HDD:128GB

ファイルサーバー VM :m4xlage OS:Windows 2012 R2 OS HDD:128BG DATA HDD:256GB

マシンイメージを選択します

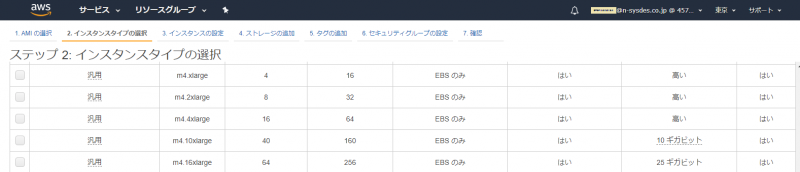

インスタンスタイプを選択します

アクティブディレクトリ VM :m4lage

ファイルサーバー VM :m4xlage

ここは、そのままで次のステップへ

OSディスクの容量を128GBに設定します

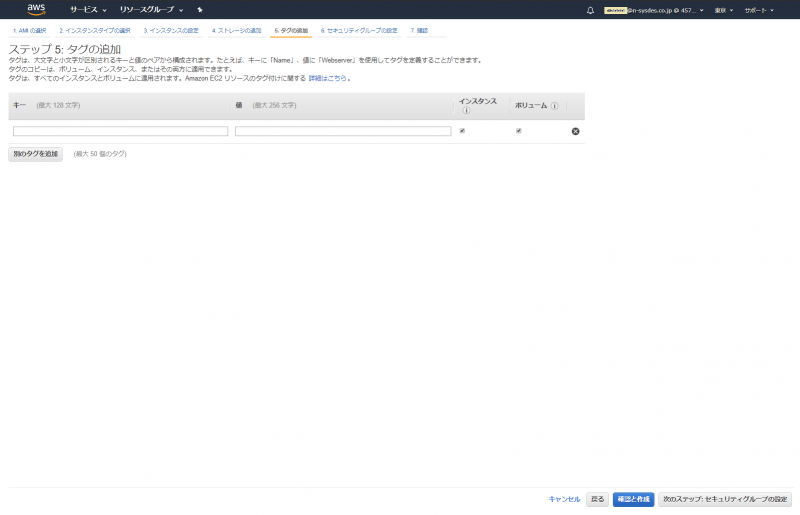

インスタンス名:を指定します

ADの場合:test-ad

FSの場合:test-fs

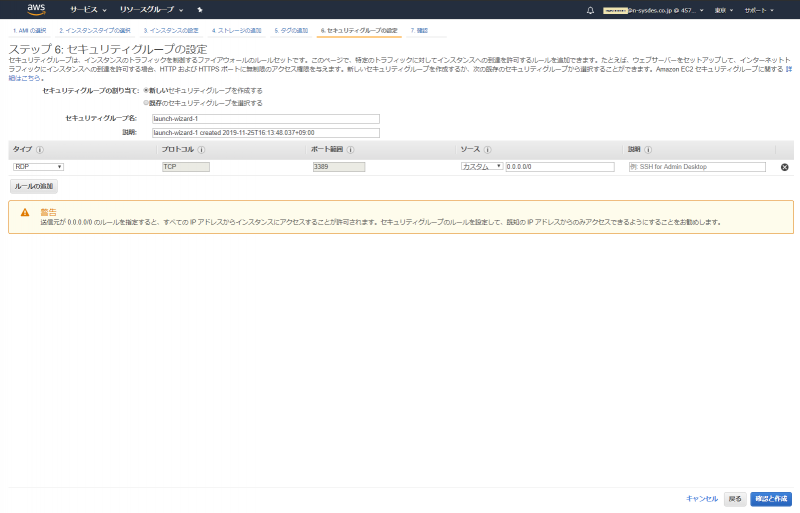

新しいセキュリティグーループヲ作成を選択

設定内容の確認

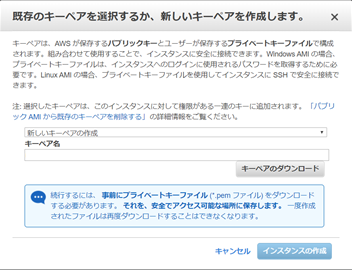

キーペアの作成

キーペアファイルのダウンロードします

作成したインスタンスの確認します

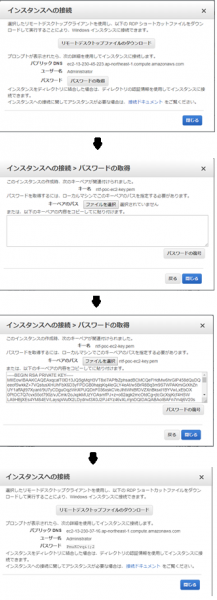

2-15.ログイン用パスワードの作成

ダウンロードした、キーペアファイルからログイン用パスワードの作成します

以上で、VMが作成出来ました。